Hoe bescherm ik mijn Web3-wallet tegen fraudeurs?

Een Web3-wallet dient als brug voor onze deelname aan de gedecentraliseerde wereld. Fraudeurs maken vaak gebruik van mining, airdrops en winstgevende activiteiten om gebruikers te verleiden op onbekende links te klikken.

Dit kan leiden tot onbevoegde toegang tot wallets. Ook kunnen gebruikers misleid worden om hun mnemonic phrases of private keys te geven, wat kan leiden tot het verlies van assets. Dit gestolen geld is vaak moeilijk terug te krijgen vanwege de anonimiteit en decentralisatie van digitale assets.

Wat kan ik doen om mezelf te beschermen tegen oplichting?

We raden je ten zeerste aan om waakzaam te blijven en deze belangrijke handelingen te volgen om te voorkomen dat je slachtoffer wordt van oplichting:

Klik niet op onbekende links

Geef geen toestemming aan onbekende projecten

Controleer adressen op juistheid

Bewaar private keys en mnemonic phrases veilig

Wat kan ik nog meer doen om risico's te voorkomen of me hiertegen te beschermen?

Begrijp de achtergrond van het project: Zorg dat je de achtergrond van het project goed begrijpt en neem contact op met de officiële klantenservice voor bevestiging als je onbekende activiteiten tegenkomt.

Pas veilige Web3-praktijken toe: Vermijd onbekende links en geef geen toestemming voor Web3-wallets aan onbekende apps.

Neem voorzorgsmaatregelen: Wees voorzichtig met onbekende links en airdrops in je Web3-wallet. Controleer dit regelmatig en trek toestemmingen voor onbekende sites in.

Bescherm je private key: Minimaliseer het gebruik van op internet aangesloten apparaten voor het opslaan en verzenden van private keys op hardware. Maak geen screenshots of foto's van private keys en geheugensteuntjes.

Wees op je hoede voor onbekende bronnen: Importeer geen private keys op onbekende websites en gebruik geen wallets van onbekende bronnen. Controleer onmiddellijk op malware of virussen als je afwijkingen detecteert.

Bewaar gegevens offline: Houd gevoelige informatie zoals private keys, wachtwoorden en mnemonic phrases vertrouwelijk. Gebruik fysieke media als back-up, zoals papier.

Verifieer on-chain adressen: Kopieer onbekende on-chain adressen niet blindelings; controleer deze zorgvuldig voordat je verdergaat. Stop de transactie onmiddellijk als je afwijkingen detecteert.

Gebruik alleen legitieme diensten: Klik niet op misleidende links voor cadeaubonnen of oplaadkaarten, zeker niet als je wordt doorverwezen. Gebruik voor legitieme oplaaddiensten het door de ontvanger opgegeven adres om financiële verliezen te voorkomen.

Wat moet ik doen als mijn wallet gehackt is?

Breng de resterende assets zo snel mogelijk over naar een veilig adres.

Verwijder de gehackte wallet en maak indien nodig een nieuwe aan.

Om een wallet te verwijderen, ga je naar de hoofdpagina van Web3 Wallet > Walletbeheer > Wallet bewerken > Verwijderen.

Maak een veilige back-up van de mnemonic phrase en private key van je wallet. Maak geen screenshots op apparaten met een internetverbinding, omdat deze gegevens kunnen lekken.

We raden aan om de mnemonic phrase handmatig op te schrijven en op een veilige plaats op te slaan. Geef geen toestemming voor onbekende projectsoftware van derden om informatielekken en mogelijk verlies van assets te voorkomen.

Fraudecasus

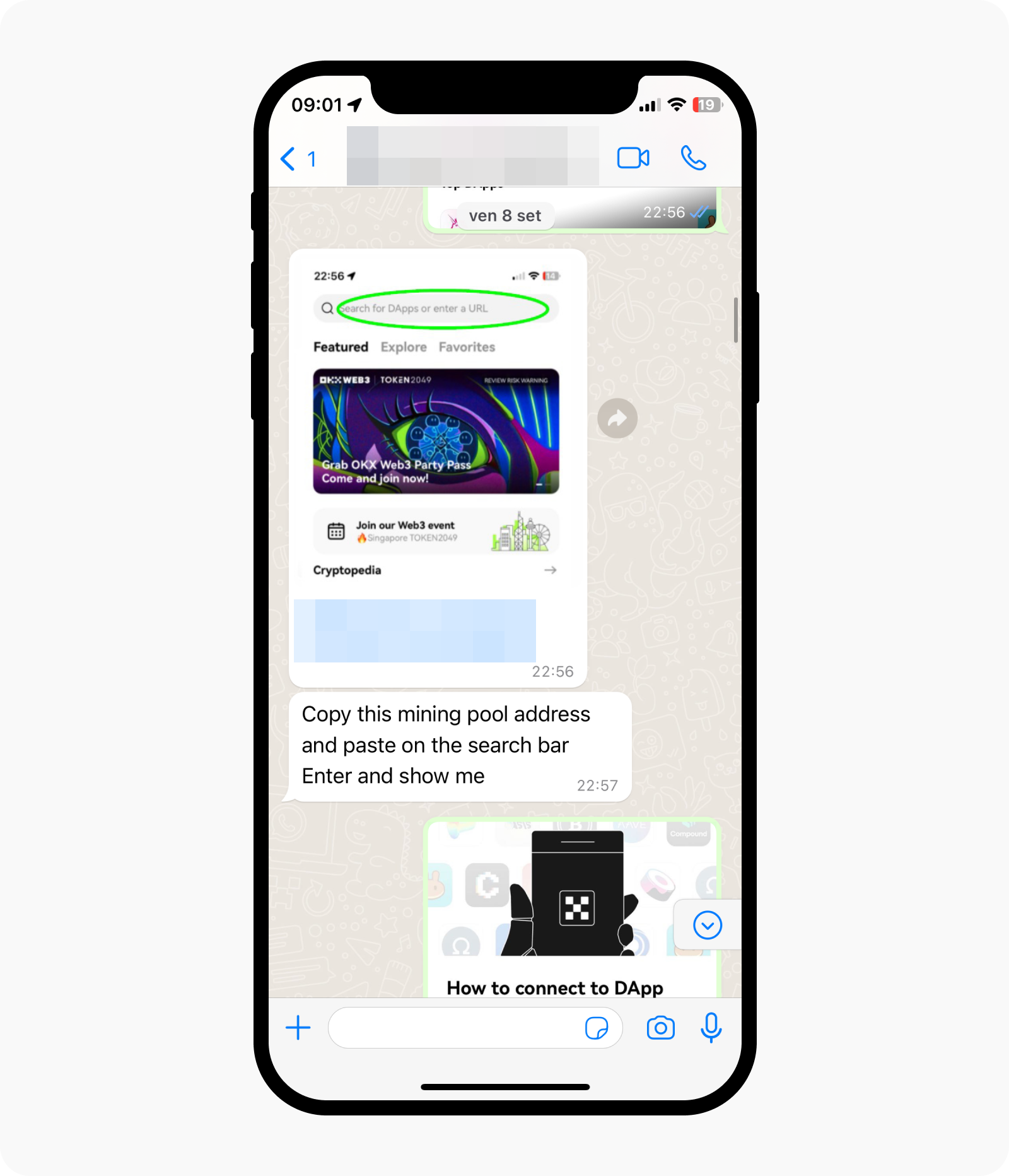

Fraudecasus 1: Gebruikers op onbekende links laten klikken voor walletautorisatie

Analyse van fraudetactieken:

Tactiek 1: Gebruikers lokken met activiteiten met een hoog rendement om onbekende links te openen en hun wallet te autoriseren.

Tactiek 2: Zich voordoen als officiële entiteiten en gebruikers hun wallet laten autoriseren.

Tactiek 3: Onbekende links/activiteiten naar walletadressen sturen en gebruikers vragen om Web3-wallets te autoriseren.

De fraudeur overtuigde de gebruiker ervan dat deze winst kon maken op de site als de gebruiker zijn wallet koppelde

Fraudecasus 2: Kwaadaardige wijziging van machtigingen

Deze fraudetactiek komt vaak voor bij TRC-recharging. Fraudeurs spelen in op de 'koopjesjager'-mentaliteit en verleiden gebruikers om brandstof of cadeaubonnen te kopen tegen lage prijzen. Ze kunnen ook captcha-platforms gebruiken om op te laden. Als gebruikers op de link klikken, kunnen fraudeurs code activeren om ongeoorloofd machtigingen te wijzigen, wachtwoordhandtekeningen van gebruikers te verkrijgen en zo controle te krijgen over het walletadres.

Analyse van fraudetactieken:

Stap 1: Fraudeurs gebruiken verleidingsmethoden om gebruikers op externe links te laten klikken en om te leiden naar de wallet en gebruiken kwaadaardige code om het contractadres voor het token in te vullen.

Stap 2: Tijdens de overdracht worden er waarschuwingen gegeven over het effect en het risico van het wijzigen van machtigingen. Als de gebruiker toch doorgaat, worden de machtigingen gewijzigd door kwaadwillenden. Bij latere overdrachtspogingen worden er onjuiste foutmeldingen weergegeven, wat aangeeft dat er in werkelijkheid geen controle meer is over het adres.

Fraudecasus 3: Misbruiken van gelijkende adressen

Analyse van fraudetactieken:

Gebruik van een adresgenerator om adressen te maken die lijken op die van de gebruiker en gebruikers misleiden om het verkeerde adres te kopiëren, wat resulteert in het verlies van assets.

Fraudecasus 4: Openbaarmaken van mnemonic phrase/private key

Analyse van fraudetactieken:

Fraudeurs laten gebruikers hun scherm delen, zogenaamd voor hulp bij investeringen, goedkope transacties of privétransacties met cryptocurrency.

Ze vragen gebruikers om wallets aan te maken, wat leidt tot het lekken van mnemonic phrases/private keys, diefstal van wallets en verlies van assets.

Fraudecasus 5: Multi-sig blockchain-wallet

Het gebruik van het multisig-mechanisme als beveiligingsmethode neemt onder gebruikers toe. Bij dit systeem kan een wallet zoals TRON door meerdere gebruikers worden beheerd, waarbij meerdere handtekeningen nodig zijn om een transactie te voltooien. Dat is te vergelijken met een kluis waarvoor meerdere sleutels nodig zijn om hem te openen. Alleen als alle sleutelhouders samenwerken, kan hij worden geopend.

Analyse van fraudetactieken:

Tactiek 1: Oplichters delen private keys of seed phrases van wallets met assets, omdat ze zeggen dat ze geen TRX hebben voor de transactiekosten en jouw hulp nodig hebben. Gebruikers sturen TRX als transactiekosten naar de wallet, maar ontdekken dat ze de assets niet kunnen overboeken.

Tactiek 2: Oplichters krijgen de private keys of seed phrases van gebruikers in handen en wijzigen zonder toestemming het ondertekeningsmechanisme. Als gebruikers proberen assets over te boeken, ontdekken ze dat de wallet meerdere handtekeningen vereist, waardoor oplichters de assets kunnen overboeken.

Meer informatie over multi-sig scams met TRON-wallets vind je hier.