Wie kann ich meine Web3-Wallet vor Betrügern schützen?

Eine Web3-Wallet dient als Brücke für unsere Teilnahme an der dezentralen Welt. Allerdings nutzen Betrüger oft Mining, Airdrops und hochprofitable Aktivitäten, um Benutzerinnen und Benutzer zu ködern, auf unbekannte Links zu klicken.

Dies kann dazu führen, dass Unbefugte Zugang zu Wallets erhalten oder dass Benutzerinnen und Benutzer dazu verleitet werden, mnemonische Phrasen oder private Schlüssel anzugeben, was zum Verlust von Vermögenswerten führt. Aufgrund der Anonymität und Dezentralisierung digitaler Vermögenswerte ist es oft schwierig, gestohlene Gelder wiederzufinden.

Was sollte ich tun, um mich vor Betrug zu schützen?

Wir empfehlen Ihnen dringend, wachsam zu sein und die folgenden Maßnahmen zu befolgen, um zu verhindern, dass Sie Opfer von Betrügereien werden:

Vermeiden Sie es, auf unbekannte Links zu klicken

Genehmigen Sie keine unbekannten Projekte

Überprüfen Sie die Adressen auf ihre Richtigkeit

Schützen Sie Ihre privaten Schlüssel/mnemonische Phrasen

Was kann ich noch tun, um potenziellen Risiken vorzubeugen oder sie abzuwehren?

Verstehen Sie den Projekthintergrund: Stellen Sie sicher, dass Sie den Hintergrund des Projekts verstanden haben, und wenden Sie sich an den offiziellen Kunden-Support, wenn Sie auf ungewohnte Aktivitäten stoßen.

Nutzen Sie sichere Web3-Praktiken: Vermeiden Sie unbekannte Links und autorisieren Sie keine Web3-Wallets für unbekannte Anwendungen Dritter.

Vorsichtsmaßnahmen ergreifen: Seien Sie vorsichtig bei unbekannten Links oder Airdrops in Ihrer Web3-Wallet. Überprüfen Sie regelmäßig die Berechtigungen für unbekannte Websites und widerrufen Sie diese umgehend.

Schützen Sie Ihren privaten Schlüssel: Minimieren Sie die Nutzung von Geräten mit Internetanschluss zum Speichern/Übertragen privater Schlüssel auf Hardware. Vermeiden Sie das Anfertigen von Screenshots oder Fotos von privaten Schlüsseln/mnemonischen Phrasen.

Seien Sie vorsichtig mit unbekannten Quellen: Vermeiden Sie es, private Schlüssel auf unbekannte Websites zu importieren oder Wallets aus unbekannten Quellen zu verwenden. Prüfen Sie sofort auf Malware oder Viren, wenn Anomalien festgestellt werden.

Speichern Sie Ihre Daten offline: Bewahren Sie vertrauliche Informationen wie private Schlüssel, Kennwörter und mnemonische Phrasen vertraulich auf. Verwenden Sie physische Medien als Backup, z. B. auf Papier geschrieben und offline gespeichert.

Überprüfen Sie die On-Chain-Adressen: Vermeiden Sie es, unbekannte On-Chain-Adressen blind zu kopieren; überprüfen Sie deren Korrektheit gründlich von Anfang bis Ende, bevor Sie mit irgendwelchen Operationen fortfahren. Stoppen Sie die Transaktion sofort, wenn Anomalien festgestellt werden.

Benutzen Sie nur legitime Dienste: Vermeiden Sie es, auf falsch beworbene Links für Geschenkkarten, Tankkarten, Aufladekarten usw. zu klicken, insbesondere auf solche, die Umleitungsdienste anbieten. Für legitime Aufladedienste verwenden Sie bitte die vom Empfänger angegebene Adresse, um finanzielle Verluste zu vermeiden.

Was sollte ich tun, wenn meine Wallet kompromittiert wurde?

Übertragen Sie die verbleibenden Vermögenswerte so bald wie möglich an eine sichere Adresse

Löschen Sie die kompromittierte Wallet und erstellen Sie ggf. eine neue

Um eine Wallet zu löschen, gehen Sie zur Web3 Wallet Hauptseite > Wallet Verwaltung > Wallet bearbeiten > Löschen.

Sichern Sie die mnemonische Phrase und den privaten Schlüssel Ihrer Wallet auf sichere Weise. Vermeiden Sie das Anfertigen von Screenshots, da bei Geräten mit Internetanschluss die Gefahr eines Datenverlusts besteht

Wir empfehlen Ihnen, die mnemonische Phrase manuell abzuschreiben und an einem sicheren Ort zu speichern. Verzichten Sie auf die Autorisierung unbekannter Projektsoftware von Drittanbietern, um Informationsverluste und den Verlust von Vermögenswerten zu vermeiden.

Fallstudie zu Betrug

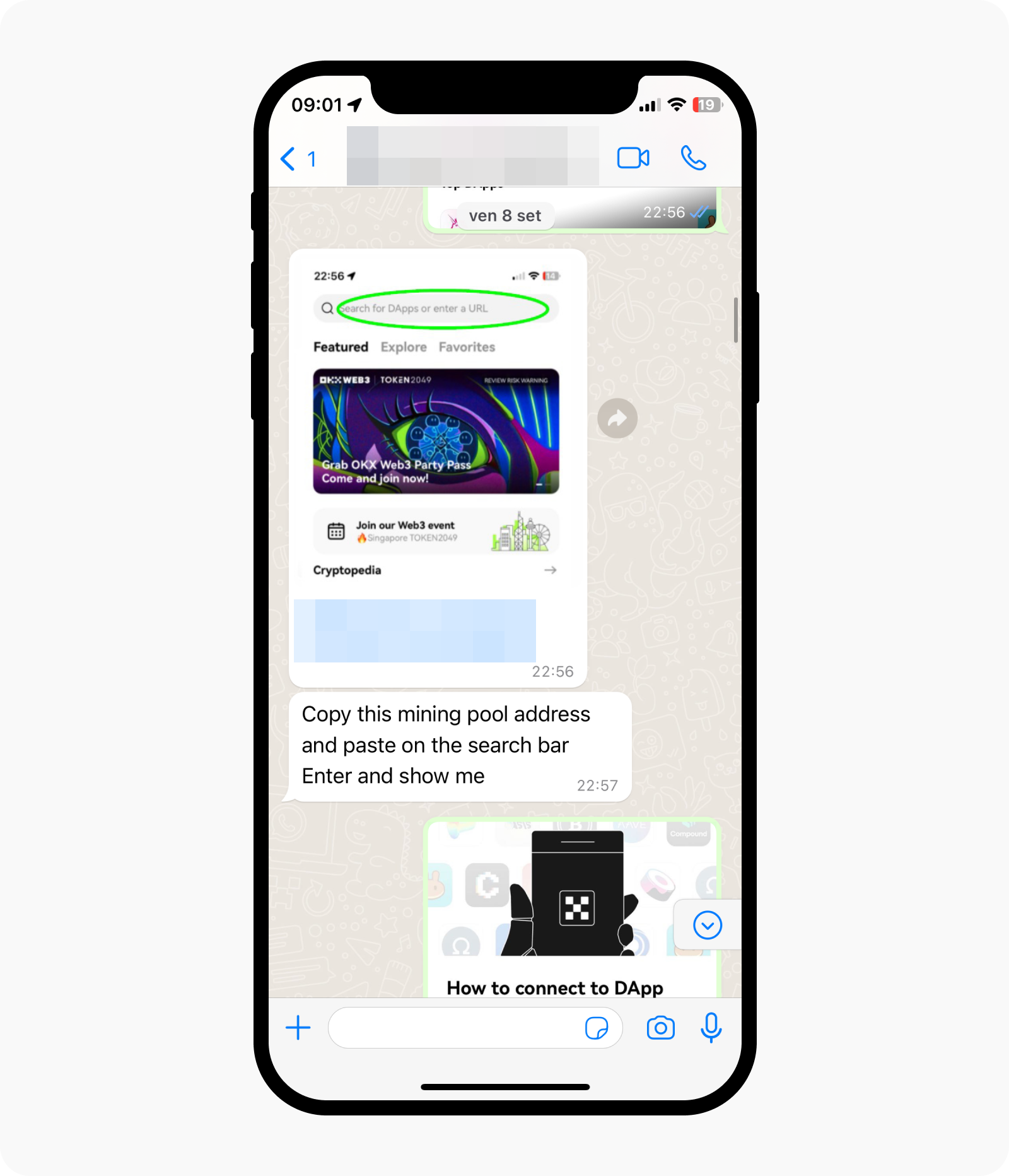

Fallstudie zu Betrug 1: Benutzerinnen und Benutzer werden dazu angehalten, auf unbekannte Links zu klicken, um die Wallet zu autorisieren

Überprüfung betrügerischer Taktiken:

Taktik 1: Benutzerinnen und Benutzer werden mit ertragreichen Aktivitäten dazu verleitet, unbekannte Links zu öffnen und ihre Wallets zu autorisieren.

Taktik 2: Sie geben sich als offizielle Stellen aus und leiten die Benutzerinnen und Benutzer dazu an, Wallets zu autorisieren.

Taktik 3: Es werden unbekannte Links/Aktivitäten auf Walletadressen gepusht, die die Benutzerinnen und Benutzer dazu bringen, Web3-Wallets zu autorisieren.

Der Betrüger überzeugte die Benutzerin oder den Benutzer davon, dass sie oder er mit der Website einen Gewinn erzielen kann, wenn die Benutzerin oder der Benutzer ihre oder seine Wallet verknüpft

Fallstudie zu Betrug 2: Veränderung der bösartigen Berechtigung

Diese Betrugstaktik kommt häufig beim Aufladen von TRC-Chains vor. Die Betrüger nutzen die Mentalität der „Schnäppchengier“ aus und verleiten die Benutzerinnen und Benutzer zum Kauf von Tank- oder Geschenkkarten zu niedrigen Preisen. Sie können auch Captcha-Plattformen zum Aufladen verwenden. Wenn die Benutzerinnen und Benutzer auf den angegebenen Link klicken, können die Betrüger einen Code aufrufen, um die Berechtigungen böswillig zu ändern, die Kennwortsignaturen der Benutzerinnen und Benutzer zu erhalten und so die Kontrolle über die Walletadresse zu erlangen.

Überprüfung betrügerischer Taktiken:

Schritt 1: Betrüger nutzen Verlockungsmethoden, um Benutzerinnen und Benutzer dazu zu bringen, auf Links von Drittanbietern zu klicken, vom Aufladeeintrag zur Wallet umzuleiten und die Kontraktadresse für den Token mit bösartigem Code auszufüllen.

Schritt 2: Während des Übertragungsvorgangs wird vor den Auswirkungen und Risiken der Änderung von Berechtigungen gewarnt. Wenn die Benutzerin oder der Benutzer fortfährt, führt dies zu einer böswilligen Änderung der Berechtigungen. Nachfolgende Übermittlungsversuche zeigen falsche Fehlermeldungen an, was auf einen Verlust der Kontrolle über die Adresse in der Realität hinweist.

Fallstudie zu Betrug 3: Ausnutzung ähnlicher Adressen

Überprüfung betrügerischer Taktiken:

Verwendung eines Adressgenerators, um Adressen zu erstellen, die denen der Benutzerin oder des Benutzers ähneln, und Benutzerinnen und Benutzer dazu zu verleiten, die falsche Adresse zu kopieren, was zum Verlust von Vermögenswerten führt.

Fallstudie zu Betrug 4: Offenlegung von Mnemonischen Phrasen/Privaten Schlüsseln

Überprüfung betrügerischer Taktiken:

Betrüger bringen Benutzerinnen und Benutzer dazu, ihre Bildschirme unter dem Vorwand der Unterstützung bei Investitionen, kostengünstigen Transaktionen oder privaten Kryptowährungsgeschäften zu teilen.

Sie weisen die Benutzerinnen und Benutzer an, Wallets zu erstellen, was zur Offenlegung von mnemonischen Phrasen/privaten Schlüsseln, zum Diebstahl von Wallets und zum Verlust von Vermögenswerten führt.

Fallstudie zu Betrug 5: Blockchain-Wallet-Multisignatur-Betrug

Der Multisignatur-Mechanismus ist eine Sicherheitsmaßnahme, die bei den Benutzerinnen und Benutzern an Aufmerksamkeit gewinnt. In diesem System kann eine Wallet wie TRON von mehreren Benutzerinnen und Benutzern kontrolliert werden, sodass für den Abschluss einer Transaktion mehrere Signaturen erforderlich sind. Dies lässt sich mit einem Safe vergleichen, der mehrere Schlüssel zum Öffnen benötigt – nur wenn alle Schlüsselinhaberinnen und -inhaber zusammenarbeiten, kann auf ihn zugegriffen werden.

Überprüfung betrügerischer Taktiken:

Taktik 1: Betrüger teilen private Schlüssel oder Seed-Phrasen von Wallets mit Vermögenswerten und behaupten, dass sie nicht über genügend TRX für Transaktionsgebühren verfügen und Hilfe benötigen. Benutzerinnen und Benutzer senden TRX als Transaktionsgebühren in die Wallet, entdecken aber, dass sie die Wallet-Vermögenswerte nicht übertragen können.

Taktik 2: Betrüger erhalten private Schlüssel oder Seed Phrasen von Benutzerinnen und Benutzern und ändern den Signing-Mechanismus ohne Zustimmung. Wenn Benutzerinnen und Benutzer versuchen, Vermögenswerte zu überweisen, stellen sie fest, dass mehrere Signaturen für die Wallet benötigt werden, und Betrüger können die Vermögenswerte übertragen.

Erfahren Sie mehr über die Multi-Signatur-Betrügereien bei TRON Wallets hier.